یک هکر این هفته لیست گسترده ای از اعتبارنامه Telnet را برای بیش از 515،000 سرور ، روتر خانگی و دستگاههای "هوشمند" IoT (اینترنت اشیاء) منتشر کرده است.

این لیست که در یک انجمن محبوب هکینگ منتشر شده است ، شامل آدرس IP هر دستگاه به همراه نام کاربری و رمز عبور سرویس Telnet ، پروتکل دسترسی از راه دور است که می تواند برای کنترل دستگاه ها از طریق اینترنت استفاده شود.

طبق گفته کارشناسانی که ZDNet در این هفته صحبت کرده است و بیانیه ای از طرف خود فاش کننده ، با اسکن کل اینترنت برای دستگاه هایی که درگاه Telnet خود را در معرض نمایش قرار داده اند ، این لیست تهیه شده است. هکر نسبت به استفاده از (1) نام کاربری و رمزعبورهای پیش فرض کارخانه یا 2 رمزهای سفارشی اما آسان برای حدس زدن استفاده کرده است.

این نوع لیست ها - به نام "لیست رباتها" - یک مؤلفه مشترک یک عملیات بات نت IoT است. هکرها برای ساختن لیست های بات ، اینترنت را اسکن می کنند و سپس از آنها برای اتصال به دستگاه ها و نصب نرم افزارهای مخرب استفاده می کنند.

این لیست ها معمولاً به صورت خصوصی نگهداری می شوند ، اگرچه برخی از آنها در گذشته به صورت آنلاین به بیرون درز کرده اند ، مانند لیستی از 33000 اعتبار روتر خانگی Telnet که در آگوست سال 2017 به بیرون درز کرده است. طبق اطلاعات ما ، این بزرگترین نشت رمزهای Telnet شناخته شده تا به امروز است.

داده ها توسط یک اپراتور سرویس DDOS بیرون آمد

همانطور که ZDNet می فهمد ، این لیست بصورت آنلاین توسط نگهدارنده سرویس DDoS-for-استخدام (بوت کننده DDoS) منتشر شد.

هنگامی که از او پرسیده شد که چرا او چنین لیست عظیمی از "رباتها" را منتشر کرده است ، شرکت کننده اعلام کرد که سرویس DDoS خود را از کار در بالای بات های IoT به یک مدل جدید که به اجاره سرورهای با بازده بالا از ارائه دهندگان خدمات ابری متکی است ، ارتقا داده است.

تمام لیست هایی که هکر فاش کرده است مربوط به اکتبر-نوامبر 2019 است. ممکن است برخی از این دستگاه ها با یک آدرس IP متفاوت اجرا شوند یا از اعتبار ورود به سیستم استفاده کنند.

ZDNet برای دسترسی به هر یک از دستگاه ها از هیچکدام از نام کاربری و رمز عبور استفاده نکرد ، زیرا این امر غیرقانونی است - از این رو ما قادر به گفتن بسیاری از این اعتبارنامه ها به خانه نیستیم.

ZDNet با استفاده از موتورهای جستجوگر IoT مانند BinaryEdge و Shodan دستگاه هایی را در سرتاسر جهان شناسایی کرد. برخی از دستگاه ها در شبکه های ارائه دهندگان خدمات اینترنتی شناخته شده قرار داشتند (نشان می دهد که آنها یا روتر خانگی یا دستگاه های IoT بودند) ، اما سایر دستگاه ها در شبکه های ارائه دهندگان اصلی خدمات ابری قرار داشتند.

خطرناک است

یک کارشناس امنیتی IoT (که می خواست ناشناس بماند) به ZDNet گفت که حتی اگر برخی از نوشته های موجود در لیست دیگر معتبر نباشند زیرا ممکن است دستگاه ها آدرس IP یا رمزهای عبور خود را تغییر داده باشند ، لیست ها برای یک مهاجم ماهر فوق العاده مفید هستند.

دستگاه های پیکربندی شده متفرقه به طور مساوی در اینترنت پخش نمی شوند ، اما به دلیل کارکنان ISP در هنگام استقرار آنها به پایگاههای مشتری مربوطه ، معمولاً در شبکه یک ISP واحد قرار می گیرند.

یک مهاجم می تواند از آدرس های IP موجود در لیست ها استفاده کند ، ارائه دهنده سرویس را تعیین کند و سپس مجدداً شبکه ISP را اسکن کند تا لیست را با جدیدترین آدرس های IP به روز کند.

ZDNet لیست اعتبارنامه ها را با محققان امنیتی معتبر و معتبر که داوطلب تماس و اطلاع رسانی به ISP ها و صاحبان سرور بودند ، به اشتراک گذاشت.

اپراتور شبکه تلفن همراه ایالات متحده آمریکا به گفته Sprint، هکرها از طریق وب سایت "add a line" سامسونگ وارد حسابهای مشتریان ناشناخته شده اند.

"در ماه ژوئن، Sprint از طریق دسترسی به حساب کاربری Sprint خود با استفاده از اعتبار حساب خود از طریق وب سایت افزودن یک خط سامسونگ مطلع شد. Sprint در نامه ای به مشتریان آسیب دیده ارسال کرده است.

"اطلاعات شخصی شما که ممکن است مورد بررسی قرار گیرد شامل موارد زیر است: شماره تلفن، نوع دستگاه، شناسه دستگاه، هزینه های اتفاقی ماهانه، شناسه مشترک، شماره حساب، تاریخ ایجاد حساب، واجد شرایط بودن ارتقاء، نام و نام خانوادگی، آدرس صورتحساب و اضافه کردن خدمات "، گفت: تلفن همراه ایالات متحده.

Sprint گفت که هکرهای اطلاعاتی دسترسی داشتند که "خطر قابل توجهی از تقلب یا سرقت هویت" را نشان نمی دهند، اگرچه بسیاری ممکن است با ارزیابی خود مخالف باشند.

این شرکت اعلام کرد که تمام حسابهای آسیب دیده را با بازنویسی کدهای پین، سه روز بعد، در تاریخ 25 ژوئن دوباره ایمن می کند.

تعداد نامحدود حسابهای کامپيوتری

اعلان نقض حساب Sprint چند نکته مهمی مانند تعداد حسابهای خرابکار، تاریخ شروع هکرها برای دسترسی به حسابهای Sprint از طریق وب سایت سامسونگ، و اگر هکرها جزئیات هر یک از حسابهای مشتری را تغییر دادند، دارای چندین جزئیات مهم نیست.

ZDNet با تمام این سوالات به Sprint دست یافت و همچنین با بررسی اینکه چگونه Sprint در ابتدا نقص را کشف کرد. یک سخنگوی در زمان انتشار این مقاله پاسخ نداده است.

این دومین نامه اعلان نقض مقررات Sprint در سال جاری است. این شرکت همچنین از طریق Boost Mobile، یک شبکه مجازی تلفن همراه و شرکت تابعه Sprint، از نقص دیگری رنج می برد.

براساس بیانیه ای که این هفته از دادستانی ایالات متحده آمریکا، ملیسا مارانگولا داد، یک مرد دسترسی غیرمجاز به بیش از 100 حساب دیجیتالی ن داشت که همه آنها محافظت از رمز محافظت شده بودند.

جاستین پاتس، 37 ساله، از روچستر، N.Y.، بین ماه های مارچ 2015 و دسامبر 2016 از نرم افزار کامپیوتری و رمز عبور برای برداشت نام کاربری و کلمه عبور حساب های آنلاین ن استفاده می کند.

طبق یک گزارش در دموکرات روچستر و کرونیکل، Potts از نرم افزار Elcomsoft Phone Breaker برای دسترسی به حساب استفاده کرد، با اشاره به توافقنامه شکایت.

به گفته وب سایت Elcomsoft، Elcomsoft Phone Breaker امکان دسترسی قانونی به اطلاعات ذخیره شده در طیف گسترده ای از دستگاه های اپل که تمام نسخه های iOS را دارند، امکان پذیر است. Elcomsoft می گوید: "می توان از طریق" دریافت بیش از حد هوا دستگاه های iOS، شکستن به پشتیبان گیری رمزگذاری، به دست آوردن و تجزیه و تحلیل پشتیبان گیری، داده ها و رمز عبور هماهنگ شده از Apple iCloud "انجام می شود.

Elcomsoft همچنین ابزارهای قانونی برای دولت ها، ارتش، اجرای قانون و امنیت فناوری اطلاعات را ارائه می دهد.

"بله، گاهی اوقات نرم افزار ما توسط افراد بد برای اهداف بد، مثل اینکه در حساب دیگران به حساب می آید، استفاده می شود. این البته نقض توافقنامه نرم افزاری ما است، اما ما می توانیم کاری برای جلوگیری از آن انجام دهیم"، سخنگوی Elcomsoft به فاکس نیوز گفت:

"نرم افزار ما بیشتر برای آژانس های اجرای قانون طراحی شده است." سخنگوی افزود

در این مورد، پتس دسترسی به حسابهای فیس بوک، iCloud، جیمیل، یاهو و هاتمیل را، طبق بیانیه وزارت دادگستری ایالات متحده دادستان کل، اداره منطقه غرب نیویورک.

مارانگولا گفت، او بدون اجازه صاحبان دسترسی به این حساب ها دسترسی پیدا کرد و اطلاعات شخصی و عکس های شخصی خود را به دست آورد.

پس از آن Potts اطلاعات شخصی ن مختلف را در دستگاه های الکترونیکی خود ذخیره کرد.

طبق گفته دموکرات روچستر و کرونیکل، پلیس روچستر در ماه مارس 2017 نیروی کاری سایبری FBI را در مورد Potts هشدار داد.

طبق گفته ی کرونیکل، در دستگاه های ذخیره سازی Potts، حدود 450 پرونده ی کامپیوتری یافت شد که دسترسی غیرمجاز به حسابهای محافظت شده ی ن را نشان می داد.

ویندوز 10 همچنان یک منطقه خطر است. مایکروسافت نه تنها مشکلاتی را در هفته های اخیر بوجود آورده بلکه نگرانی در مورد عملکرد سرویس های کلیدی نیز داشته است. و اکنون این شرکت به میلیون ها نفر دیگر درباره مشکل دیگری هشدار داده است.

مایکروسافت با اشاره به آخرین نسخه ویندوز جدید، مایکروسافت به ده ها میلیون کاربر ویندوز 10 گفته است که آخرین آپدیت KB4501375 ممکن است مدیر ارتباط از راه دور (RASMAN) را از بین ببرد. و این می تواند پیامدهای جدی داشته باشد.

یکی از بزرگترین VPN هاست. راسمن به نحوی رفتار می کند که چگونه ویندوز 10 به اینترنت متصل شده است و برای سرویس های VPN به طور معمول کار می کند. با توجه به رشد شگفت آور در استفاده از VPN برای همه چیز از حریم خصوصی آنلاین و وظایف کار مهم برای باز کردن قفل Netflix و کتابخانه های یوتیوب، این بالقوه می تواند به شدت به نحوه استفاده از کامپیوتر شما تاثیر می گذارد.

جالب توجه است، در جزئیات این موضوع مایکروسافت بیان میکند که تنها بر روی ویندوز 10 1903 - آخرین نسخه این پلتفرم تاثیر میگذارد. مشکل این است که ویندوز 10 در سال 1903 برای یک محافظه کارانه حداقل 50 مگابایت حساب می شود.

براساس تحقیق منتشر شده توسط F5 Labs، یک کمپین رمزگشای هدف قرار دادن سرورهای مبتنی بر لینوکس با استفاده از نرم افزار جدید Golang است.

اگرچه اغلب در چشم انداز تهدید دیده نمی شود، بدافزار Golang ابتدا در اواسط سال 20 شناسایی شد و در طول 2019 ادامه داشته است. محققان خاطر نشان کردند که آخرین عملیات، که حدودا هزاران ماشین را آلوده کرده است، در 10 ژوئن آغاز شد. اولین درخواست های بهره برداری حدود 16 ژوئن شناسایی شد.

با استفاده از الگوریتم cryptonight به XMR معدن، مهاجم کمتر از 2000 دلار به دست آورده است، این رقم تنها بر مبنای کیف پول است که کارگران معدنچیان آزمایشگاه F5 استفاده می کردند. محققان افزودند که ممکن است مهاجم دارای کیف پول های مختلفی است که بخش های مختلف بوت نت خود را استفاده می کنند.

محققان F5، درخواست های مخرب را در مورد آسیب پذیری های ThinkPHP (CVE-2019-9082 و CVE-unassigned)، Atlapian Confluence (CVE-2019-3396) و دروپال (CVE-20-7600) که همچنین Druppalgeddon2 نامیده می شوند شناسایی کردند. " .

به تازگی کمپانی مخرب با استفاده از هفت روش مختلف، شامل چهار سوء استفاده از نرم افزارهای وب، شمارش اعتبار SSH، شمارش گذار از پایگاه داده پایگاه داده Redis و تلاش برای اتصال ماشین های دیگر از طریق استفاده از کلید های SSH کشف شده است.

محققان نوشتند: "برخی از این آسیب پذیری ها اهداف رایج هستند، اما تروجان مخرب ارائه شده در این کمپین در Go (Golang)، یک زبان برنامه نویسی جدیدتر که معمولا برای ایجاد نرم افزارهای مخرب استفاده نمی شود، نوشته شده است.

به عنوان Golang به طور معمول توسط نرم افزار ضد ویروس تشخیص داده نشده، بازیگران مخرب شروع به استفاده از آن به عنوان یک زبان نرم افزارهای مخرب است. "اگر چه زبان حدود 10 سال است و توسط بسیاری از برنامه نویسان مشروع استفاده می شود، فعالیت های بدافزاری Golang نیز تا حدی فعال نبوده است. یکی از نمونه های اولیه Golang در سال ژانویه 2019 مورد تجزیه و تحلیل قرار گرفته است. "

مهاجمان گزارش می دهند که اسکریپت bash spearhead را میزبانی می کنند، از pastebin.com، یک سرویس کلیپ بورد آنلاین استفاده می کنند. براساس گزارش، بدافزار در یک وب سایت تجارت الکترونیک چینی میزبانی شده است که قبلا به خطر افتاده است. محققان معتقدند این می تواند کار یک مهاجم چینی باشد، همراه با شاخص های اضافی، مانند کلیپ بورد آنلاین، نامهای کاربری GitHhub.

Chainalysis شرکت Analyse Blockchain پیش بینی کرده است که استفاده از Bitcoin در وب تاریک، در سال 2019 به بیش از 1 میلیارد دلار برسد.

در ابتدا توسط بلومبرگ گزارش شده است که راه اندازی نظارت بر بلوچین نشان داده است که تا کنون در این سال حدود 515 میلیون دلار در بازار های غیر قانونی آنلاین صرف شده است. این در حال خرید انواع کالاها و خدمات از جمله بازی کردن کودکان، مواد ممنوعه و اطلاعات کارت اعتباری است.

در هر Chainalysis، این در حال حاضر بالاتر از کل مقدار است که در شبکه تاریک در 2014 و 2015 صرف شده است. در حال حاضر میزان بیت کوین در وب سایت های تاریک صرف می شود 20 و 2017. 2017، Bitcoin به ارزش 0.87 میلیارد دلار در وب تاریک صرف شده بود. این بالاترین مقدار بود که همیشه در یک سال گذشت.

مونرو به بیت کوین، پادشاه وب تاریک ارسال می کند

از یافته های Chainalysis، هیدرا در حال حاضر بزرگترین بازار آنلاین غیر قانونی است. اگر چه Bitcoin نامحدود کامل را ارائه نمی کند، هنوز هم انتخاب رمزنگاری در وب تاریک است. سکه های محافظتی Monero دومین محبوب ترین رمزگذاری در بازار آنلاین غیرقانونی است.

اما شاید به دلیل در حال افزایش رویکرد ردیابی معاملات Bitcoin، Chainalysis متوجه شده است که استفاده از Bitcoin در فعالیت غیر قانونی کمتر از 1 درصد از تمام معاملات در شش ماه اول سال جاری است. در سال 2012 این رقم هفت درصد بود.

این تفاوت را می توان با این واقعیت توضیح داد که در سال 2012 قیمت Bitcoin بین 4 تا 14 دلار متغیر بود. در مقابل، قیمت بیت کوین تقریبا 1000 برابر بیشتر است که حتی اگر میزان استفاده در مقیاس کاهش یابد، مقدار آن در شرایط دالر افزایش یافته است.

اغوا شده توسط Darknet

کمتر از دو ماه پیش، یک نظرسنجی که توسط سازمان جهانی تحقیقات مواد مخدر (GDS) انجام شد، یک سازمان تحقیقاتی در لندن اشاره کرد که شیوع رو به رشدی از بازارهای تاریک و بویژه بیت کوین و سایر روشهای رمزنگاری برای خرید داروها وجود دارد. در هر GDS، تعداد افرادی که داروها را در بازارهای تاریک خریداری می کردند، با دو رقمی در دوازده ماه گذشته تا ماه می افزایش یافت.

در طول 6 سال گذشته، در بیشتر سالیان سال، افزایش درصد شرکت کنندگان GDS در زمینه تاریکی در اکثر کشورها افزایش یافته است. بیش از ¼ نفر از شرکت کنندگان گزارش استفاده از بازار تاریک در 12 ماه گذشته استفاده از آنها در سال 20 آغاز شد: آنها تازه استخدام شده به darknet.

بر طبق GDS، داروهای پیشنهادی که در تاریکی به دست آمد، اکستازی، LSD و کانابیس بودند.

در Cisco Live 2019، تینا مادوکس TechRepublic با Neil Anderson با فناوری جهانی در مورد چگونگی طراحی و راه اندازی زیرساخت های شبکه با Wi-Fi 6 و 5G صحبت کرد. زیر یک نسخه ویرایش شده از ویدیو است.

نیل آندرسون: فناوری جهانی گسترده بزرگترین شرکای سیسکو در سطح جهانی است. ما به سازمان ها، به منظور ایجاد زیرساخت های شبکه خود، به سازمان ها، مشتریان بزرگ، مشتریان بخش عمومی یا ارائه دهندگان خدمات کمک می کنیم. و ما همه چیز را از مراکز داده به شبکه های پردیس، شبکه های بی سیم، امنیت، همکاری، هر یک از فناوری های فناوری اطلاعات انجام می دهیم. ما به مشتریان کمک می کنیم تا این شبکه ها را طراحی، آنها را مستقر و حتی ارائه خدمات مدیریتی را در صورت نیاز به شخص دیگری برای استفاده از شبکه های خود.

نیل اندرسون: این بسیار مهم است. بسیاری از مشتریان ما شبکه های بی سیم را در داخل محوطه های دانشگاهی منسوخ کرده اند و نیاز دارند تا کسانی را که به Wi-Fi 6 دسترسی دارند، از برنامه های کاربردی که از کاربران آنها استفاده می کنند پشتیبانی کند. به طور معمول، شبکه های بی سیم که خارج از آن هستند، هرگز برای بار بارگذاری نشده اند، و تعداد دستگاه ها و برنامه های کاربردی که مردم اکنون استفاده می کنند. پس واقعا مهم است

فکر کنید که ما شاهد افزایش چشمگیر مشتریان استقرار و بازخوانی شبکه های خود و طراحی آنها برای برنامه های جدید و نحوه استفاده از آنها هستیم. شبکه های بی سیم واقعا به شبکه های اصلی تبدیل می شوند، بنابراین مردم معمولا به دیوار وصل نمی شوند. این شبکه اولیه تبدیل شده است، بنابراین فوق العاده مهم است که برای بهره وری کارکنان و سایر دلایل این تجربه خوب، و به همین دلیل ما فوق العاده علاقه مند به Wi-Fi 6 هستیم و ما در حال کمک به مشتریان برای طراحی و برنامه ریزی استقرار آنها هستیم.

5G یک تکنولوژی دیگر است که در همان زمان تقریبا یکسان است، اما واقعا برای شبکه های بیرونی، شبکه های شبکه های ماکرو سلول طراحی شده است. 4G برای مدت بسیار طولانی وجود داشته و بسیار پایدار بوده است. و 5G بار دیگر در پهنای باند و تعداد دستگاه هایی که می توانند به طور همزمان به شبکه متصل شوند دوباره ضربه بزنند. و این به نفع بزرگ مشتریان است زیرا آنها از داخل شبکه Wi-Fi 6 به شبکه خارج از شبکه 5G حرکت می کنند و می توانند همان تجربه و همان عملکرد شبکه را داشته باشند.

تینا مادوکس: برخی از موارد استفاده که مشتریان شما برای 5G یا Wi-Fi 6 استفاده می کنند چیست؟

نیل اندرسون: برای 5G، ما فکر می کنیم که موارد زیادی استفاده می شود که واقعا امکان پذیر نبود زیرا شبکه های 4G واقعا برای تعداد دستگاه ها و ظرفیت 5G ارائه نشده بود. بنابراین ما شاهد مشتریانی هستیم که در مورد استفاده از 5G به عنوان یک WAN بی سیم فکر می کنند تا قادر به اتصال سایت هایی باشند که ممکن است آنها یک اتصال دوم را می خواهند، اما اتصال سیمی به آن سایت سخت است. بنابراین 5G یک راه طبیعی برای گسترش WAN خود را به آن سایت خواهد بود.

برنامه های کاربردی IOT ما فکر می کنیم بزرگ هستند و ما در حال کار با برخی از مشتریان برنامه ریزی این چیزها. در مورد چگونگی اتصال هزاران سنسور، فکر می کنم در مورد یک ابزار الکتریکی که می خواهد زیرساخت آنها را نظارت کند. قادر به اتصال و ارسال این داده ها به مکان مرکزی، به طوری که می توانند تمام شبکه خود را نظارت کنند، این نرم افزار است که 5G واقعا طراحی شده است تا قادر به پشتیبانی از تمام دستگاه های حسگر که قطعه های کمی از داده ها را در آن می فرستند.

Wi-Fi 6، مشتریان ما واقعا به دنبال آن هستند تا دوباره راه خود را در طراحی فضای اداری خود و اتخاذ بیشتر از یک مفهوم فضای دفتر آزاد که مردم بتوانند با یکدیگر متحد شوند و همکاری کنند. و به این معناست که برنامه های کاربردی مانند صدا و ویدئو در دستگاه های لپ تاپ یا سایر دستگاه ها، باید در یک محیط کاری مناسب باشد. بنابراین ما با بسیاری از مشتریان کار می کنیم که این کار را انجام می دهند، آنها فضای کاری خود را دوباره طراحی می کنند و به آنها کمک می کنند تا از طریق آن Wi-Fi 6 را برنامه ریزی کنند، به طوری که آنها می توانند برنامه های کاربردی خود را گسترش دهند جایی که مردم در فضای اداری خود کار می کنند.

نیل اندرسون: Wi-Fi 6 و 5G هر دو برای آینده بسیار مهم هستند. اگر شما در مورد تاریخچه داده های تلفن همراه، 1G، 2G، تا 5G، و سپس سابقه Wi-Fi فکر می کنید، هر ساله نیاز به یک ضربه در عملکرد و پهنای باند این استانداردها وجود دارد، زیرا برنامه های کاربردی و نحوه استفاده مردم از آنها، به سرعت در حال پیشرفت هستند. و بسیاری از این برنامه ها پهنای باند بیشتری را مصرف می کنند و نیاز به کارایی زمان واقعی در ابر دارند. و این جایی است که Wi-Fi 6 و 5G در حال اجرای این عملکرد هستند که تقریبا 10 برابر از عملکرد هر دو طرف بهره می برند تا قادر به اتصال بیشتر دستگاه ها و تجربه بهتر از طریق این شبکه ها باشند.

تقاضای قوی برای محصولات امنیتی ابر

تقاضای سازمانی برای محصولات سایبری همچنان افزایش می یابد. شبکه های پالو آلتو (PANW) هدف را در فضای امنیتی ابر ساخته اند و چندین شرکت را برای به دست آوردن جذب در این بازار به ارمغان آورده است.

با توجه به تحقیقات بازار MarketsandMarkets، بازار جهانی ابر امنیتی با بیش از 3 برابر از 4.09 میلیارد دلار در سال 2017 به 12.73 میلیارد دلار در سال 2022 افزایش خواهد یافت. این رشد پیش بینی فرصت شگفت انگیزی برای PANW برای گسترش پایگاه مشتریان خود است.

پالو آلتو شبکه Prisma

PANW اکنون قصد دارد مجموعه ای قوی از راه حل های امنیتی ابر را ارائه کند. PANW اعلام کرده است که در ماه مالی سال مالی 2019 سهم درآمد خود، Prisma را اعلام کرد، که ادعا می کند که مجموعه امنیتی پیشرو در صنعت این شرکت است. Prisma تمام راه حل های امنیت ابر PANW را تحت یک چتر قرار می دهد. Prisma ارائه می دهد راه حل برای ایمن اتصال کاربران تلفن همراه، محافظت از برنامه های نرم افزار به عنوان یک سرویس و محافظت از داده ها در ابر عمومی است.

نایکاش آورا، مدیرعامل Nikesh Arora، در تماس تلفات PANW اظهار داشت: "Prisma رویکرد ما به ارائه محصولات پیشرو در صنعت امنیتی ابر است. این سیستم SaaS، مبتنی بر API و امنیت درون خطی در همه بردارها را در بر میگیرد. ما در سالهای آینده و بر روی پریما ادامه خواهیم داد تا این پلتفرم پیشرو در زمینه صنعت برای سفر به ابر باشد. "

Prisma بیش از 250 میلیون دلار در نرخ صدور صورتحساب خود در سه ماهه سوم بیش از 9000 مشتری داشته است. RedLock، شرکتی که در سال گذشته توسط PANW به دست آمد، در سه ماهه سوم بیش از 100 میلیون دلار در صورتحساب گذاشته است. در واقع، RedLock بیش از ده معاملات بیش از 500،000 دلار نیز به دست آورد.

گرفتن PANW Twistlock همچنین به گسترش پایگاه مشتری در امنیت ابری کمک خواهد کرد. Twistlock بر فضای امنیتی کانتینری تمرکز دارد، که یکی از سریعترین ابزارهای در حال رشد در ابر خصوصی و عمومی است.

TP-Link RE650 توسع هدهنده دامنه Wi-Fi (راست) با روترهایی مانند TP-Link Archer C2300 (سمت چپ) کار می کند. محققان می گویند RE650 یکی از چهار توسعه دهندگان Wi-Fi تحت تاثیر آسیب پذیری امنیتی است.

TP-Link

گسترش محدوده Wi-Fi شما همچنین می تواند فرصتی برای هک شدن شما را افزایش دهد. محققان امنیتی از آی بی ام یک آسیب پذیری بحرانی را با توسعه دهندگان Wi-Fi از TP-Link، یک شرکت روتر محبوب پیدا کرده اند.

آی بی ام در یک پست وبلاگ روز سه شنبه گفت که آسیب پذیری به یک مهاجم احتمالی اجازه می دهد تا کنترل توسعه دهنده را کنترل کند، که می تواند مورد استفاده برای هدایت ترافیک قربانی و سرقت افراد به نرم افزارهای مخرب قرار گیرد.

توسعه دهنده Wi-Fi معمولا در خانه هایی استفاده می شود که محدوده روتر نمی تواند کل خانه را پوشش دهد. آنها سیگنال ها را تقویت می کنند تا مردم بتوانند از دستگاه های خود استفاده کنند یا دستگاه های اینترنت چیزهایی مانند دوربین های امنیتی و زنگ های درب را از دور دور کنند. اما مانند روترها، آنها برای آسیب پذیری ها باز هستند و اگر بخواهند امنیت شبکه شما را حفظ کنند، باید تعمیرات و پچ را انجام دهند.

آی بی ام گفت که توسعه دهندگان تحت تاثیر آسیب پذیری شامل RE365، RE650، RE350 و RE500 بودند. نقص توسط Grzegorz Wypych، یک محقق IBM X-Force کشف شد. آی بی ام گفت که TP-Link روزانه برای کاربران آسیب دیده منتشر کرده است.

TP-Link به درخواست درخواست نظر پاسخ نداده است.

لیور کسم، مشاور امنیت جهانی اجرایی آی بی ام X-Force، در ایمیل گفته است که مهاجم احتمالی نیازی به محدوده Wi-Fi توسعه دهنده ندارد تا از آسیب پذیری بهره ببرد.

حمله با ارسال یک درخواست HTTP مخرب به توسعه دهنده Wi-Fi کار می کند. آسیب پذیری در توسعهدهنده Wi-Fi TP-Link امکان حمله احتمالی را برای اجرای دستورات از درخواست فراهم می کند. آی بی ام توضیح داد که این دسترسی به طور معمول محدود است.

مهاجم می بایست آدرس آی پی توسعه دهنده را برای بهره برداری از آسیب پذیری بداند، اما می توانید هزاران دستگاه در معرض آن را در موتورهای جستجوی IoT مثل Shodan پیدا کنید.

Kessem در یک ایمیل گفت: "توجه داشته باشید که این سطح امتیاز می تواند مهاجمان بالقوه را قادر به انجام فعالیت پیچیده تر و پیچیده تر از طریق اجرای هر فرمان shell در سیستم عامل دستگاه کند.

حملات احتمالی شامل هدایت افراد به صفحات با نرم افزارهای مخرب و همچنین استفاده از روترها به عنوان بخشی از یک بوت نت است.

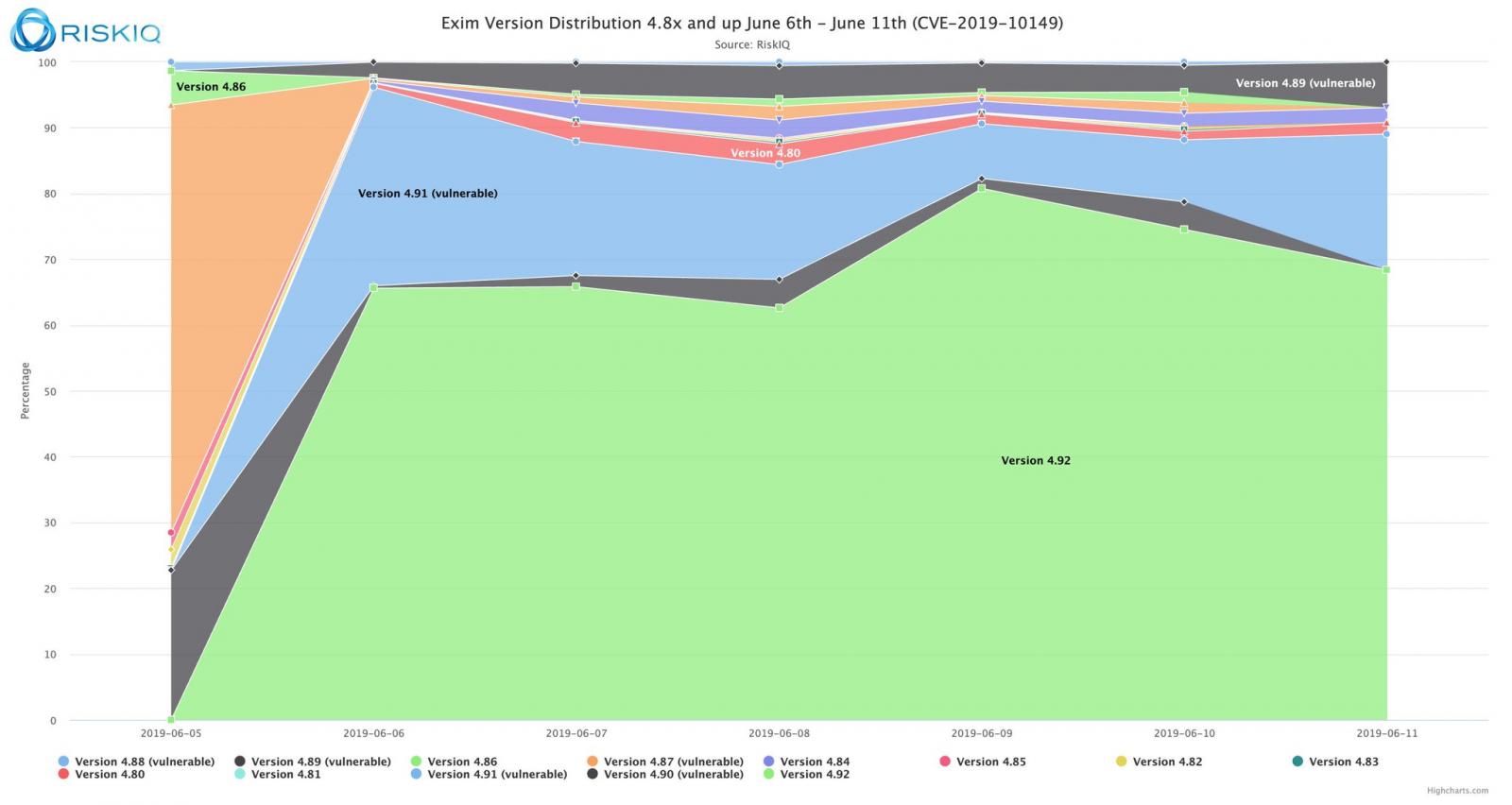

مایکروسافت هشدار در مورد آخر هفته در مورد یک کرم لینوکس فعال است که هدف قرار دادن آسیب پذیری ایمیل سرور لینوکس Exim است. مایکروسافت اعلام کرده است که سرورهای Azure هنوز هم می توانند از طریق این آسیب پذیری آلوده یا هک شوند.

Exim نرم افزار پست الکترونیکی سرور بسیار محبوب است و یا عامل انتقال پیام (MTA) است که برای ارسال و دریافت ایمیل برای کاربران آن استفاده می شود. اخیرا آسیب پذیری CVE-2019-10149 در Exim 4.87 تا 4.91 کشف شد که اجازه می دهد مهاجمان از راه دور دستورات را بر روی یک سرور آسیب پذیر اجرا کنند.

هفته گذشته Amit Serper از CyberReason یک کرم فعال با استفاده از این آسیب پذیری را برای آلوده کردن سرورهای Linux با Exim با معدنچیان cryptocurrency کشف کرد. پس از آن کرم پس از استفاده از سرور آلوده برای جستجوی دیگر آسیب پذیر برای آلوده کردن می شود.

در یک مقاله ای که روز شنبه منتشر شد، مرکز پاسخ امنیتی مایکروسافت (MSRC) تأیید می کند که آنها این کرم را که مشتریان Azure را هدف قرار داده اند شناسایی کرده اند.

"در این هفته، MSRC حضور یک کرم لینوکس فعال را با استفاده از یک آسیب پذیری مهم حملات سایبری از راه دور (RCE)، CVE-2019-10149، در لینوکس لینوکس Exim نسخه 4.87 تا 4.91 را تأیید کرد." JR Aquino مدیر مایکروسافت در پاسخ گریز لاجوردی. "آسیب پذیری های مشتریان Azure که VM ها را با Exim 4.92 فعال می کنند، تحت تاثیر قرار نمی گیرند."

وجود دارد که قابلیت کرم را مسدود کند

برای جلوگیری از هرمه که از طریق سرورهای Azure ارسال می شود، مایکروسافت محدودیت های جدیدی را در مورد اینکه چگونه سرور ها می توانند ایمیل های خروجی ارسال کنند، ایجاد کرد. این محدودیت ها باعث کاهش قابلیت های این ویروس نیز شده است.

مایکروسافت هشدار می دهد، هر چند که عملکرد کرم در حال کاهش است، به این معنی نیست که سرور Azure آسیب پذیر از آسیب پذیری اجرای کد از راه دور محافظت می شود و هنوز هم می تواند آلوده یا هک شود.

"Azure دارای کنترلهایی است که برای کمک به محدود کردن گسترش این کرم از کارهایی که ما قبلا انجام داده ایم برای مبارزه با SPAM است، اما مشتریانی که از نرم افزارهای آسیب پذیر استفاده می کنند، هنوز در معرض ابتلا به عفونت هستند".

مایکروسافت نشان می دهد که مشتریان Azure از گروه های امنیت شبکه (NSGs) استفاده می کنند تا ترافیک را به سرور هایشان فیلتر کنند یا مسدود کنند. Aquino هشدار می دهد هر چند که اگر NSG شامل لیستی از آدرس های IP که مجاز به دسترسی به سرور هستند، این آدرس های IP هنوز هم می تواند برای اجرای از راه دور دستورات در یک سرور آسیب پذیر استفاده شود.

به همین دلیل، مایکروسافت به شدت توصیه می کند همه کاربران Azure سرور های ایمیل Exim را به نسخه 4.92 ارتقاء دهند که شامل یک پچ است که این نقص را رفع می کند.

این دومین آخر هفته در یک ردیف است که مایکروسافت یک هشدار در مورد تهدیدات مخرب شناخته شده صادر کرده است. هشدار قبلی در مورد یک کمپین اسپم با استفاده از آسیب پذیری Microsoft Office و Wordpad CVE-2017-182 بود که در سال 2017 ثابت شد.

درباره این سایت